域信息获取及分析

基础信息获取及分析

- 当前主机所在域的域名、网段、域服务器

- 多少域

- 域分组、用户、主机、服务器、账户策略(口令策略等)

# 获取域信息

whoami

systeminfo

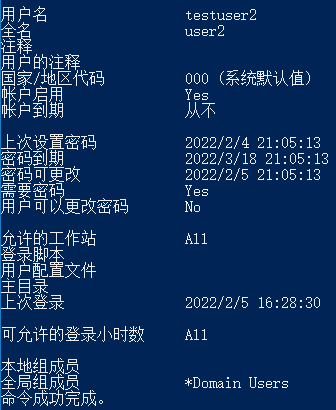

net user testuser2 /domain

注:

登录脚本可用于后续攻击

# 获取网卡、网段信息

ipconfig /all

# 查询域

net view /domain

# 该命令有时候会报6118错误,可通过开启 Computer Browser服务解决

# 查询域内组信息

net group /domain

Get-DomainGroup | select distinguishedname

# 获取相关组成员信息

net user /domain

net group "domain users" /domain

net group "domain admins" /domain

# 获取域成员计算机列表

net group "domain computers" /domain

# 获取域控制器计算机列表

net group "domain controllers" /domain

写脚本流程化跑一下获取信息的命令

相关工具

- csvde(只获取所有信息,不筛选)

csvde -m -f output.csv

- ldifde

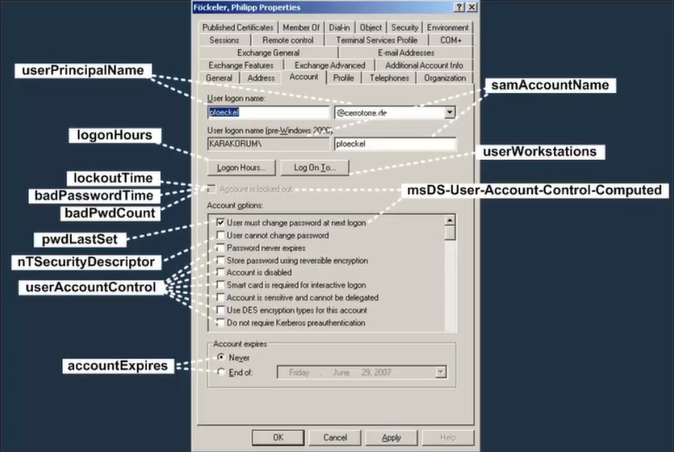

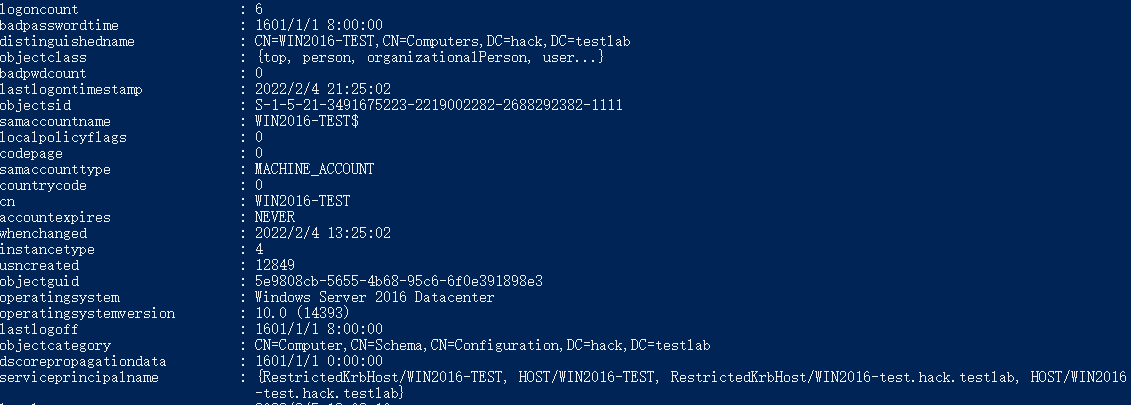

获取对象信息及特性

Get-ADObject 对象名

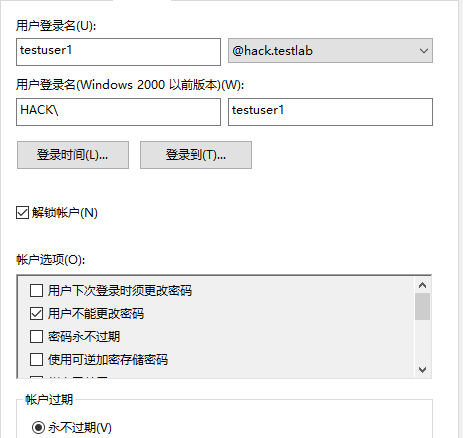

- 用户信息

- 主机信息

针对某些未知含义的时间信息,可以用

Get-Date去解析。

组策略获取及分析

组策略存放位置:

\$DCServer\sysvol\域名\policies

\$DCServer\sysvol\域名\scripts (用户登录之后需不需要执行脚本)

组策略获取:

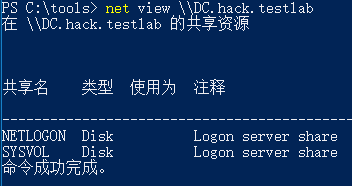

# IPC连接DC

net use \\DC.hack.testlab

# 查看共享资源

net view \\DC.hack.testlab

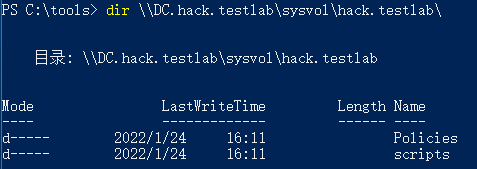

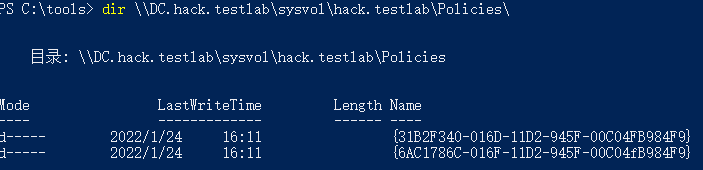

# 列出共享文件夹下的资源

dir \\DC.hack.testlab\sysvol\hack.testlab\

dir \\DC.hack.testlab\sysvol\hack.testlab\Policies

# 拷贝策略文件

xcopy.exe \\DC.hack.testlab\sysvol\hack.testlab\Policies . /E

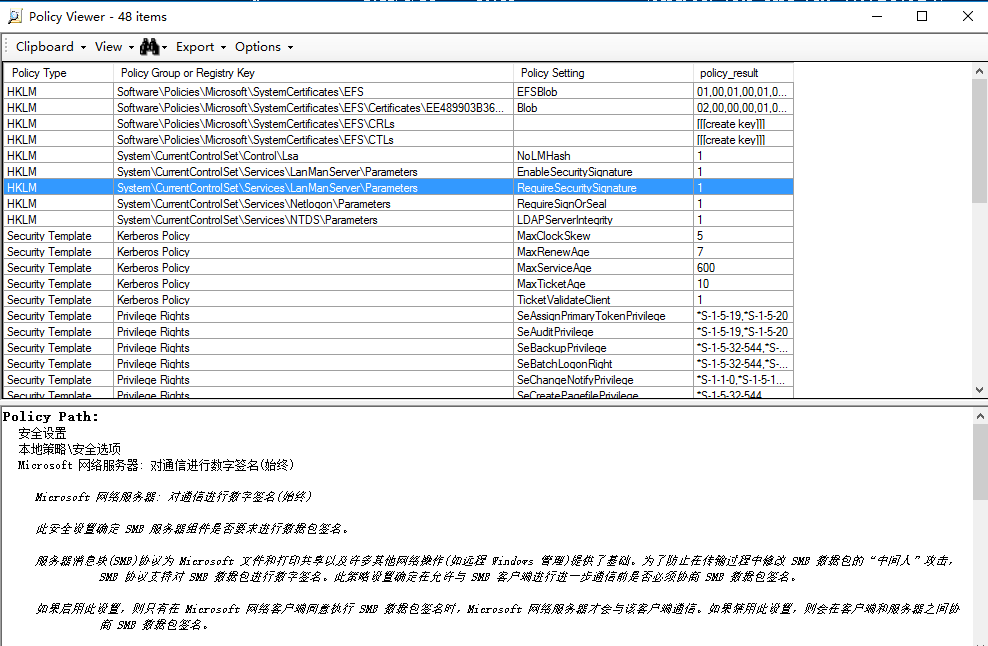

分析组策略的功能和作用域-使用Policy Analyzer 工具:

该工具会将所导入的组策略与本地组策略进行对比分析。

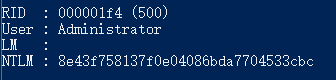

口令NTLM获取及分析

mimikatz工具

常用命令:

privilege::debug //权限提升

sekurlsa::logonpasswords //抓取明文密码

lsadump::lsa /patch //通过转储lsass.exe进程对散列值进行dump

工具原理

lsass.exe进程是负责 Windows 本地安全认证和登录策略,当某个用户处在登录状态,其登录的密码是保存在lsass内存文件中,那么可以从lsass内存文件中将明文密码直接读出。

KB2871997

该补丁有以下特性:

- 支持受保护用户组:Protected Users组是一个新的域全局安全组,所属用户会被强制要求使用 Kerberos 认证,并且对 Kerberos 强制执行AES加密。

- 远程桌面客户端支持 Restricted Admin RDP 模式:受限管理员模式能够避免发送明文,服务端也不会缓存用户凭据,但也存在 PTH 攻击

- LSA 凭据清理和其他更改:从 LSASS 中删除了明文密码、用户注销后凭据从内存中清除(原本只要登录过就会缓存)

- 添加两个新的SID

- 本地账户,LOCAL_ACCOUNT(s-1-5-113),所有本地账户继承此 SID

- 本地管理员组,LOCAL_ACCOUNT_AND_MEMBER_OF_ADMINISTRATORS_GROUP(S-1-5-114),所有本地管理员组继承此 SID

在 KB2871997 后,Wdigest Auth 强制系统的内存不再保存明文口令,此时 mimikatz 无法获得系统的明文口令。但是当安装完补丁后,可以选择是否禁用 Wdigest Auth。

因此可以修改注册表去开启 Wdigest Auth:

路径:HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest 将 UseLogonCredential 选项值修改为 0(关闭Wdigest Auth)

影响范围:

安装了 KB2871997 补丁或者系统版本大于 Windows Server 2012 时,系统的内存不保存明文密码。

安全日志获取及分析

所在路径:C:\Windows\System32\winevt\Logs\Security.evtx,从日志中想要获得的相关信息:

- 高权限用户的登录

- 特定账号的登录

- 远程桌面的登录

获取方式

- 文件拷贝

Get-EventLog-LogName Security | Format-List -Property * | Out-File result.txt

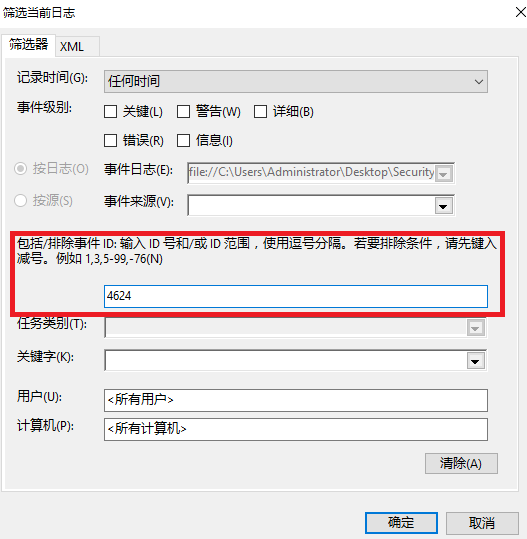

分析

系统自带工具

需要明确一些事件id的含义,方便筛选。

筛选事件id:

Log Parser

..